windows 11 환경에서 풀이를 진행하였습니다.

압축을 풀어주면 pcap 파일이 나옵니다.

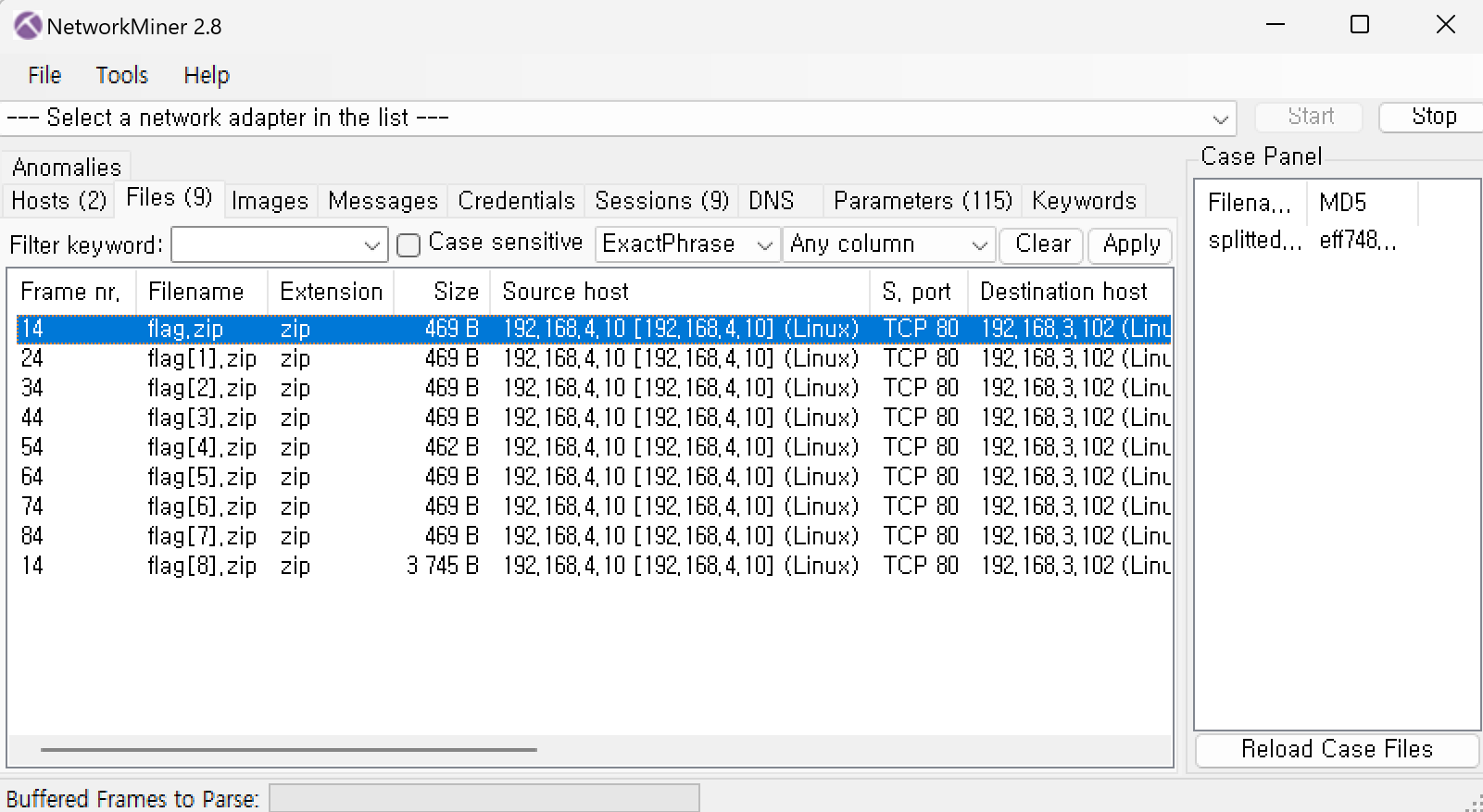

이를 NetworkMiner 툴로 열어주면 다음과 같이 파일의 흔적을 찾아볼 수 있습니다.

파일 탐색기를 열어보면 파일들이 저장되어 있습니다.

언인텐 풀이인 것 같긴한데

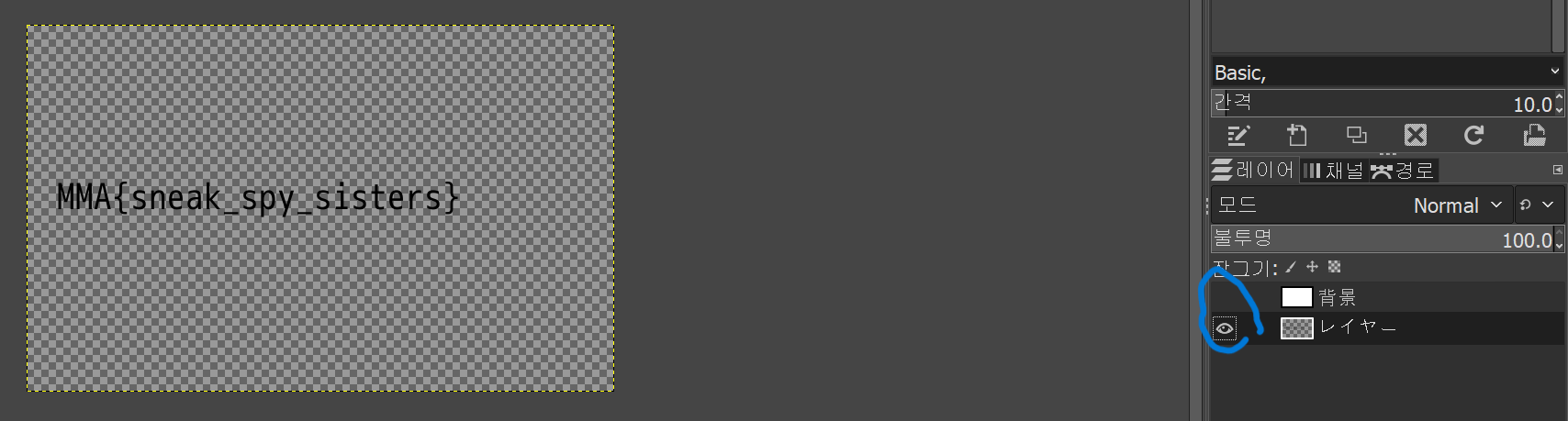

하나씩 열어보다보면 flag[8].zip 파일의 압축이 풀리면서 psd 파일이 나오게 됩니다.

이 파일을 GIMP 툴로 열어주면 2번째 레이어에 플래그가 적혀 있습니다.

다음으로 책에 나와있는 풀이를 실습해보면

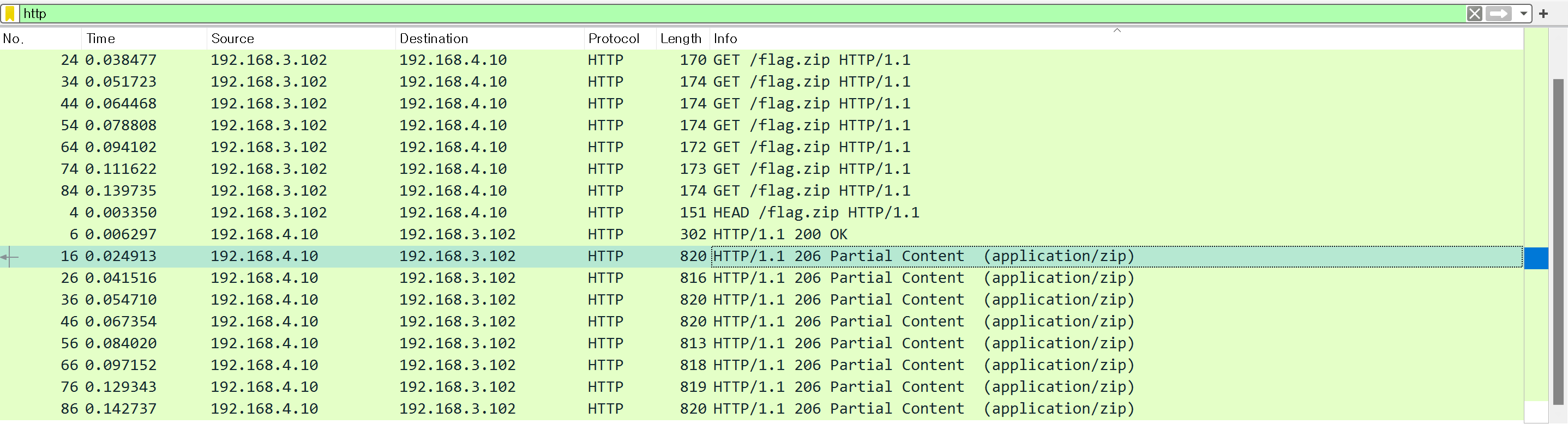

일단 와이어샤크로 파일을 열어줍니다.

http로 필터링을 걸어준 뒤 info를 기준으로 정렬해주면 아래와 같이 나옵니다.

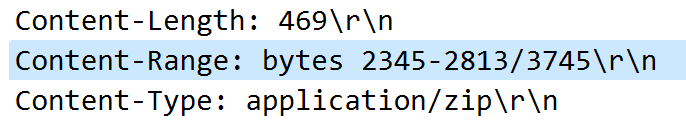

상태코드 206으로 쪼개서 보내는 패킷들을 자세히 살펴보면

콘텐츠범위를 볼 수 있습니다.

하나씩 보면서 0~3744까지 정렬해주면 됩니다.

flag[1], flag[5], flag[6], flag[2], flag[7], flag, flag[3], flag[4] 의 순으로

HxD 툴을 활용해 파일을 연결해주면 압축을 풀 수 있습니다.

마찬가지로 GIMP를 통해 밑 레이어에서 플래그를 확인할 수 있습니다.

flag[8]을 쪼개서 셔플한 것이 flag ~ flag[7]인 구조였습니다.

'write-up(forensic) > ctf-d' 카테고리의 다른 글

| [ctf-d] 호레이쇼가 플래그를 보며… write-up (0) | 2023.02.08 |

|---|---|

| [ctf-d] 원래 의미가 없는 것들도… write-up (0) | 2023.02.07 |

| [ctf-d] Graphics Interchange Format write-up (0) | 2023.02.03 |

| [ctf-d] basics write-up (0) | 2023.02.03 |

| [ctf-d] 이 파일에서 플래그를 찾아라! write-up (0) | 2023.02.03 |

![[ctf-d] splitted write-up](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2FcOcifG%2FbtrXV0PEklC%2FAAAAAAAAAAAAAAAAAAAAAJSIaHgVrE7GAPy4NuvTI8L2AmzaGY0jMJoR7IPqPi7K%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1764514799%26allow_ip%3D%26allow_referer%3D%26signature%3DfXb4l%252FY6umiDd1z762k34cGMmMk%253D)